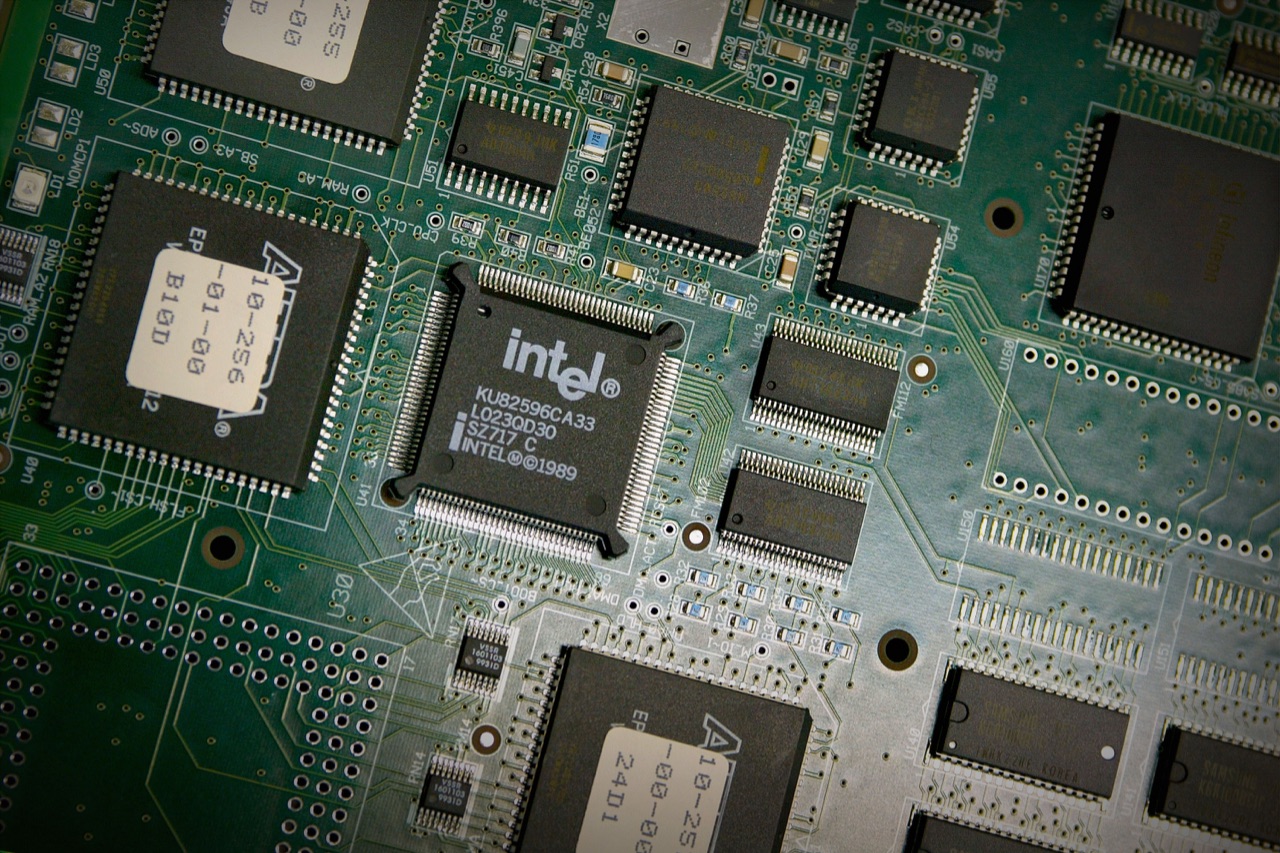

引述外媒報道,安全研究人員在英特爾發現了一類新的漏洞 芯片,如果被利用,可用于直接從處理器竊取敏感信息。

這些錯誤讓人想起Meltdown和Spectre,它利用了投機執行的弱點,這是現代處理器工作方式的重要組成部分。推測性執行有助于處理器在一定程度上預測應用程序或操作系統接下來和不久將來可能需要的內容,從而使應用程序運行更快,更高效。如果需要,處理器將執行其預測,如果不需要,則丟棄它們。

兩個崩潰和幽靈 泄露的敏感數據短暫存儲在處理器中,包括密碼 - 例如密碼,密鑰和帳戶令牌以及私人消息。

現在,一些同樣的研究人員又回來了一輪全新的數據漏洞。

“ZombieLoad”,因為它被稱為是一個側信道攻擊針對英特爾的芯片,這讓黑客有效地利用設計缺陷,而不是注入惡意代碼。英特爾表示ZombieLoad由四個漏洞組成,研究人員在一個月前向芯片制造商報告了這些漏洞。

幾乎每臺擁有可追溯到2011年的英特爾芯片的計算機都受到漏洞的影響。據說AMD和ARM芯片不像早期的側通道攻擊那樣易受攻擊。

ZombieLoad的名稱取自“僵尸負載”,即處理器無法理解或正確處理的大量數據,迫使處理器向處理器的微碼請求幫助以防止崩潰。應用程序通常只能看到自己的數據,但是這個錯誤允許數據流過這些邊界墻。研究人員表示,ZombieLoad將泄漏處理器核心當前加載的所有數據。英特爾表示微碼的補丁將有助于清除處理器的緩沖區,防止數據被讀取。

實際上,研究人員在一個概念驗證視頻中表明,可以利用這些漏洞來查看一個人實時訪問哪些網站,但可以很容易地重新利用這些網站來獲取用于登錄受害者在線的密碼或訪問令牌賬戶。

像Meltdown和Spectre一樣,受ZombieLoad影響的PC和筆記本電腦也不僅僅是易受攻擊的云。ZombieLoad可以在虛擬機中觸發,虛擬機旨在與其他虛擬系統及其主機設備隔離。

發現最新一輪芯片漏洞的研究人員之一丹尼爾格魯斯表示,它的工作原理“就像”在PC上工作,可以從處理器讀取數據。這可能是云環境中的一個主要問題,其中不同客戶的虛擬機在同一服務器硬件上運行。

他們說,雖然沒有公開報道攻擊,但研究人員無法排除這些攻擊,任何攻擊都不會留下痕跡。

這對普通用戶意味著什么?一個人沒有必要恐慌。

這些遠遠不是攻擊者可以立即接管您的計算機的驅動攻擊。格魯斯表示,它“比幽靈更容易”,但“比崩潰更難” - 兩者都需要一套特定的技能和努力才能用于攻擊。

但是,如果漏洞利用代碼在應用程序中編譯或作為惡意軟件提供,“我們可以進行攻擊,”他說。

有很多方法可以入侵計算機并竊取數據。但是,對投機性執行和旁道攻擊的研究重點仍處于起步階段。隨著越來越多的調查結果曝光,數據竊取攻擊有可能變得更容易利用和更簡化。

但是,與任何可用補丁的漏洞一樣,請安裝它們。

英特爾已發布微碼以修補易受攻擊的處理器,包括Intel Xeon,Intel Broadwell,Sandy Bridge,Skylake和Haswell芯片。英特爾Kaby Lake,Coffee Lake,Whiskey Lake和Cascade Lake芯片也受到影響,以及所有Atom和Knights處理器。

但其他科技巨頭,如消費者PC和設備制造商,也在發布補丁作為抵御可能攻擊的第一道防線。

電腦制造商Apple和微軟和瀏覽器制造商谷歌已發布補丁,其他公司預計會跟進。

在與TechCrunch的一次電話會議中,英特爾表示,與以前的補丁一樣,微代碼更新會對處理器性能產生影響。英特爾發言人告訴TechCrunch,大多數修補后的消費者設備在最壞的情況下可能會受到3%的性能損失,在數據中心環境中則高達9%。但是,發言人說,在大多數情況下,它不太可能引人注意。

英特爾和格魯斯及其團隊都沒有發布漏洞利用代碼,因此對普通用戶沒有直接和直接的威脅。

但是今天補丁已經推出,沒有理由在任何可能的情況下都有機會防止這種攻擊。

金大立免費服務熱線

金大立免費服務熱線 地址:成都彭州市工業開發區天彭鎮旌旗西路419號

地址:成都彭州市工業開發區天彭鎮旌旗西路419號二維碼